- 1. Проблемы и решения Во время работы в Интернете существует риск разглашения личных данных. Отправленные...

- 2.2. Системные требования, связанные с библиотекой OpenSSL

- 3. Создание сертификата

- 3.2. Создание сертификата для NAS с использованием библиотеки OpenSSL

- 3.3. Создание сертификата для сервера NAS с использованием сайта www.selfsignedcertificate.com

- 4. Установление безопасного соединения

- 5. Использование безопасных соединений

- 6. Выдача и управление сертификатами NAS Центром сертификации в Windows Server

1. Проблемы и решения

Во время работы в Интернете существует риск разглашения личных данных. Отправленные и полученные сообщения могут быть небезопасными, а посещаемые вами веб-сайты могут быть не подлинными. Этот риск относится как к общению между пользователем и веб-сайтом, так и к пользователю и серверу QNAP NAS. Использование сертификата и закрытого ключа (TSL / SSL) на сервере NAS обеспечивает следующие преимущества и делает более безопасным соединение между пользователем и QNAP NAS:

- Запрет прослушивания при подключении к частному / корпоративному серверу QNAP NAS.

- Предотвращение изменений и обеспечение взаимодействия с соответствующим сетевым хранилищем QNAP.

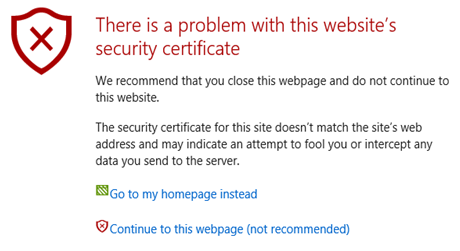

- Вы и другие пользователи NAS не увидите предупреждение о том, что соединение или веб-сайт небезопасны.

Это предупреждающее сообщение отображается, когда на сайте нет действующего сертификата SSL.

В этих заметках по применению мы покажем вам, как создать корневой сертификат для ваших собственных нужд и сертификат для сервера QNAP NAS * с использованием OpenSSL и Windows Server. Подробная информация о работе сертификатов, закрытых ключей и шифрования TSL / SSL здесь не приводится. Для получения дополнительной информации о покупке SSL-сертификатов myQNAPcloud см. Как купить SSL-сертификаты myQNAPcloud и использовать их?

* Представленные методы применимы только к серверам QNAP NAS и не подходят для общедоступных веб-сайтов.

2. Введение

2.1. Что такое SSL?

Безопасность транспортного уровня (TLS) и его предшественник, Secure Sockets Layer (SSL), являются криптографическими протоколами, созданными для обеспечения безопасной связи в компьютерной сети.

Первичные сертификаты, подписанные корневыми центрами сертификации, могут быть уже установлены в вашем браузере. Поэтому, если вы посещаете сайт, который был одобрен и доверен одним из основных центров сертификации, ваш браузер распознает сайт как надежный и установит безопасное соединение, которое вы можете использовать.

Большинство веб-сайтов должны пройти процесс сертификации, прежде чем они будут утверждены для публичного использования корневым центром сертификации. Однако только ваши пользователи имеют доступ к вашему NAS, поэтому вы можете взять на себя роль корневого центра сертификации, используя OpenSSL и Windows Server. Это позволит вам установить безопасные соединения между вашим персональным устройством или устройством компании и сервером NAS, как показано ниже:

В этой статье показано, как создать самозаверяющий сертификат с помощью OpenSSL (слева).

Последняя глава содержит информацию о создании корневого сертификата с использованием Windows Server (справа).

В случае домашнего использования, веб-сайт также будет полезен http://www.selfsignedcertificate.com/ , Это позволяет быстро создавать самозаверяющий сертификат без использования командной строки OpenSSL (этот метод рекомендуется для домашних / частных приложений). Более подробную информацию можно найти в главе 3.3.

2.2. Системные требования, связанные с библиотекой OpenSSL

Чтобы создать закрытый ключ и файл сертификата для защиты соединения с сервером QNAP NAS, вы можете использовать протокол OpenSSL или купить сертификат у доверенного центра сертификации. Пакет OpenSSL для Linux можно скачать с: https://www.openssl.org/

Другие версии OpenSSL, разработанные членами сообщества OpenSSL, можно найти для Windows и других операционных систем. В этом примере используется Win32OpenSSL. Вы можете скачать его с сайта https://www.openssl.org/community/binaries.html

* Перед использованием OpenSSL в Windows необходимо установить программное обеспечение Visual C ++ 2008. Вы можете скачать его с:

http://www.microsoft.com/downloads/details.aspx?familyid=9B2DA534-3E03-4391-8A4D-074B9F2BC1BF

3. Создание сертификата

3.1. Создание корневого сертификата с использованием OpenSSL

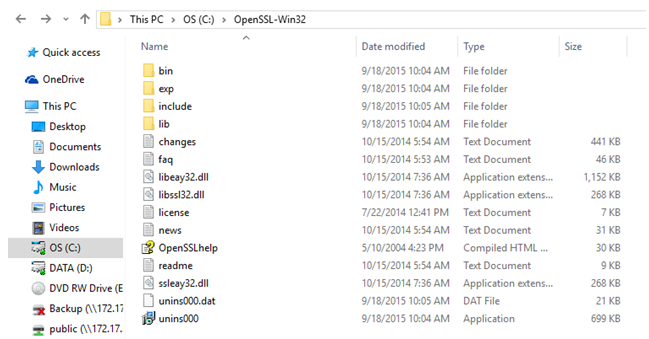

После загрузки OpenSSL в Windows вы должны извлечь файлы. Пакет содержит следующие папки:

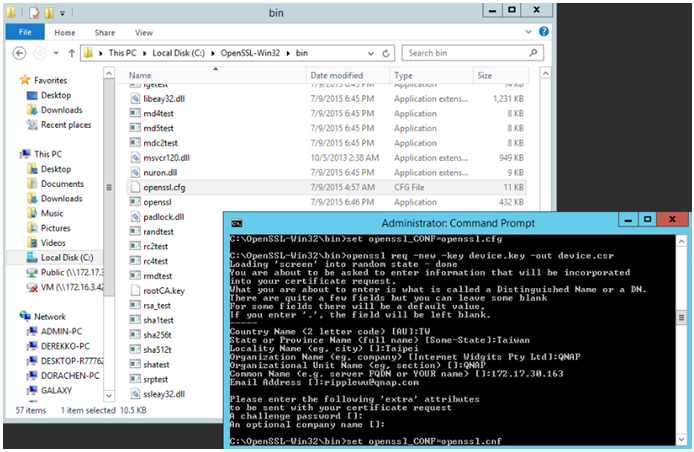

Содержимое пакета Win32OpenSSL. В этом примере пакет был сохранен в папке C: \ OpenSSL-Win32.

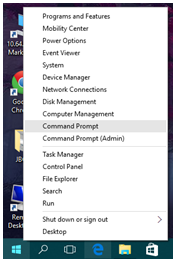

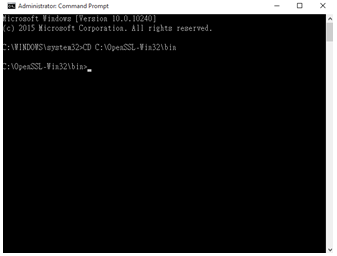

Щелкните правой кнопкой мыши кнопку «Пуск» и откройте командную строку (администратор). Затем введите следующую команду:

CD C: \ OpenSSL-Win32 \ bin

* Отрегулируйте путь к сохраненной и распакованной упаковке.

Откройте окно командной строки (администратор), щелкнув правой кнопкой мыши правой кнопкой мыши.

Используйте команду CD C: \ OpenSSL-Win32 \ bin, чтобы перейти в папку bin.

Перед началом работы может потребоваться определить файл конфигурации OpenSSL. Чтобы вручную ввести путь к файлу конфигурации, введите следующую команду:

Установите openssl_CONF = openssl.cnf

Имя файла openssl.cnf может отличаться в зависимости от версии библиотеки OpenSSL. В этом случае команда должна быть изменена соответствующим образом.

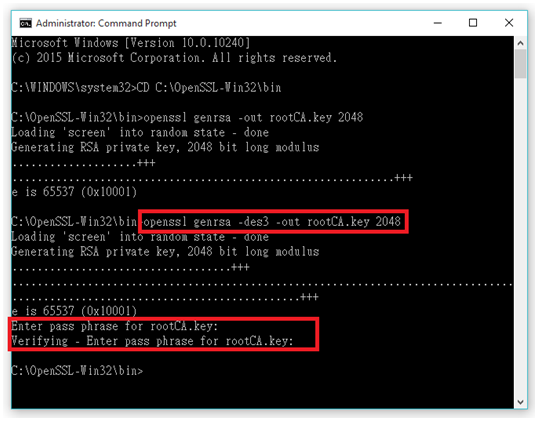

После использования командной строки для создания первичного личного ключа вы можете создать ключ (не более 4096 символов). В этом примере установлен ключ, состоящий из 2048 символов. Этот закрытый ключ будет основой доверия к вашему сертификату, поэтому вы должны использовать команду -des3 для установки пароля для этого ключа. Ключ и пароль не должны разглашаться. Чтобы создать ключ без пароля, вы можете удалить команду -des3:

openssl genrsa -des3 -out rootCA.key 2048

Создание защищенного паролем главного закрытого ключа.

После создания закрытого ключа используйте следующую команду для создания и настройки парного самозаверяющего сертификата. Изменяя параметр -days, вы можете указать срок действия сертификата (в примере 730 дней). После ввода этой команды необходимо ввести пароль ключа и любую дополнительную информацию, которая будет храниться в сертификате. В разделе Common name введите имя этого корневого сертификата.

openssl req -x509 -new -nodes -key rootCA.key -days 730 -out rootCA.pem

Создание парного сертификата с закрытым ключом, который вы создали.

Закрытый ключ с именем rootCA.key и сертификат SSL с именем rootCA.pem теперь будут сохранены в папке bin. Сертификат имеет собственную подпись, действителен в течение 730 дней и будет действовать в качестве сертификата основного сервера QNAP NAS, если вы создаете разные сертификаты для каждого NAS.

Недавно созданный закрытый ключ и сертификат SSL.

3.2. Создание сертификата для NAS с использованием библиотеки OpenSSL

После создания корневого сертификата используйте следующую команду, чтобы создать другую пару закрытого ключа и сертификата для сервера QNAP NAS. Процесс такой же, как и при создании первичного закрытого ключа и сертификата. Вы можете настроить количество символов в ключе, но пароль не требуется. При создании сертификата сервера QNAP NAS общее имя должно быть IP-адресом или именем хоста * сервера QNAP NAS.

* Некоторые браузеры могут автоматически считать IP-адрес небезопасным и по-прежнему отображать предупреждающее сообщение.

openssl genrsa -out device.key 2048

openssl req -new -key device.key -out device.csr

Создание закрытого ключа и сертификата для сервера QNAP NAS. Убедитесь, что вы ввели IP-адрес или имя хоста (example.myqnapcloud.com), которые вы будете использовать для подключения к QNAP NAS.

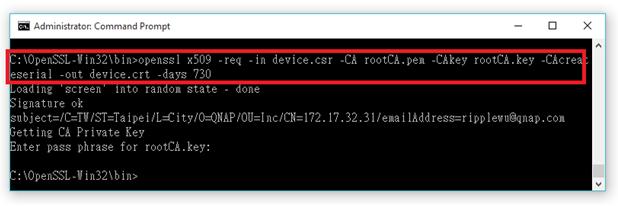

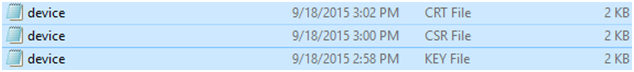

В папке bin будут сохранены два файла - device.key и device.csr. Чтобы подписать созданный сертификат с помощью закрытого ключа корневого сертификата, введите следующую команду. Вы также можете указать срок действия сертификата (в примере 730 дней):

openssl x509 -req -in device.csr -CA rootCA.pem -CAkey rootCA.key -CAcreateserial -out device.crt -days 730

Подписание device.csr. Если вы ранее создали пароль для rootCA.key, вы должны ввести его.

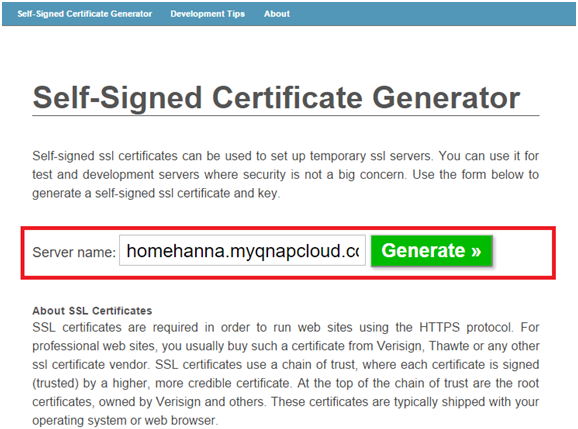

3.3. Создание сертификата для сервера NAS с использованием сайта www.selfsignedcertificate.com

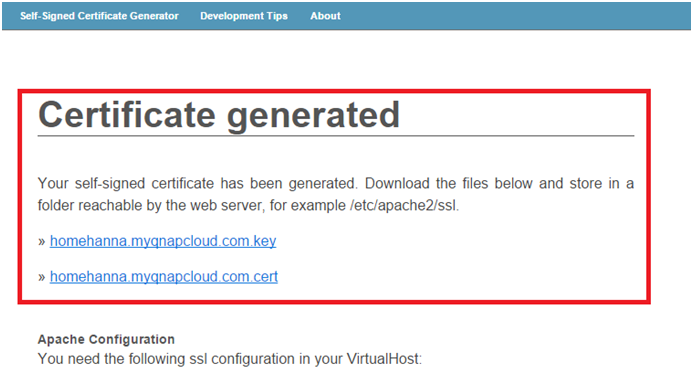

Вы можете создать самоподписанный сертификат в Интернете. * Введите IP-адрес или имя хоста сервера QNAP NAS по адресу http://www.selfsignedcertificate.com/ и нажмите «Создать». Убедитесь, что введенный вами адрес совпадает с используемым для доступа к NAS.

* Некоторые браузеры могут автоматически считать IP-адрес небезопасным и по-прежнему отображать предупреждающее сообщение.

Введите IP-адрес или имя хоста сервера QNAP NAS.

Загрузите файлы .key и .cert.

4. Установление безопасного соединения

4.1. Настройте QNAP NAS для использования безопасных соединений

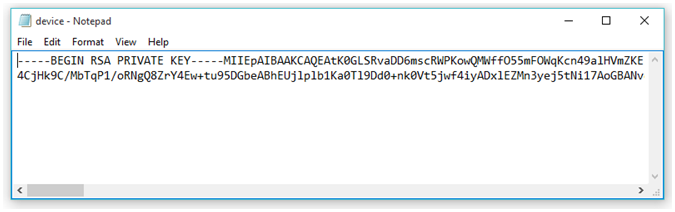

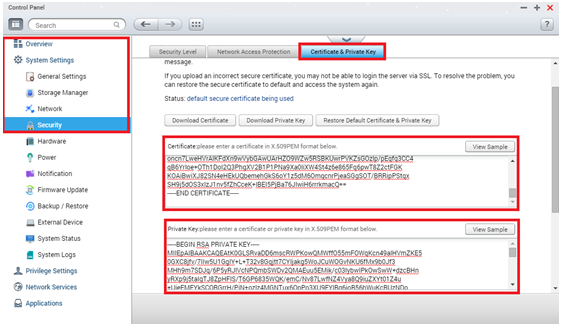

Выполнение вышеуказанных шагов создаст новый файл с именем device.crt с помощью ключа device.key, после чего вы сможете скачать файлы address.cert и address.key с сайта www.selfsignedcertificate.com , Теперь передайте содержимое файлов .crt (или .cert) и .key на NAS-устройство QNAP. Откройте эти файлы в Блокноте (или любом другом текстовом редакторе) *, войдите на NAS, перейдите в Панель управления> Безопасность> Сертификат и закрытый ключ, скопируйте все файлы ключей и сертификатов в соответствующие поля и нажмите Применить.

* Не используйте Microsoft Word, чтобы открыть файл. Не используйте Text Wrap в текстовом редакторе.

Эти файлы создаются или загружаются после завершения вышеуказанного процесса. Откройте их с помощью Блокнота или другого текстового редактора.

Скопируйте содержимое файла ключа и сертификата и вставьте его в поле «Сертификат» и закрытый ключ на панели управления.

Чтобы передать вставленный ключ и данные сертификата, нажмите Применить.

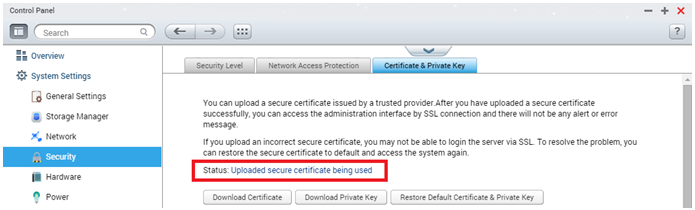

Статус в разделе «Сертификат и закрытый ключ» изменится с использования настроек по умолчанию на «Использовать переданный защищенный сертификат».

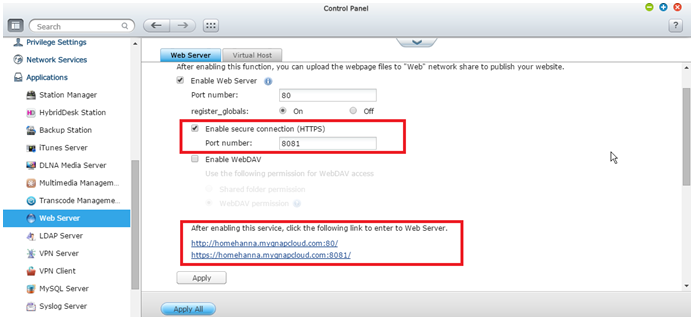

Перейдите в Панель управления> Приложения> Веб-сервер и выберите Включить безопасное соединение (HTTPS).

После применения сертификата включите безопасное соединение с данным веб-сервером.

5. Использование безопасных соединений

5.1. Сохраните корневой сертификат на своих устройствах и создайте безопасное соединение с NAS.

Для корневых сертификатов, созданных с использованием OpenSSL, переименуйте rootCA.pem в rootCA.crt *. Для сертификатов, созданных на сайте www.selfsignedcertificate.com измените имя address.cert на address.crt. Затем отправьте файл с измененным именем на устройство, которое будет иметь доступ к NAS, и откройте его.

* Эта операция может не требоваться в некоторых операционных системах. Другие методы могут использовать другие методы для импорта сертификатов.

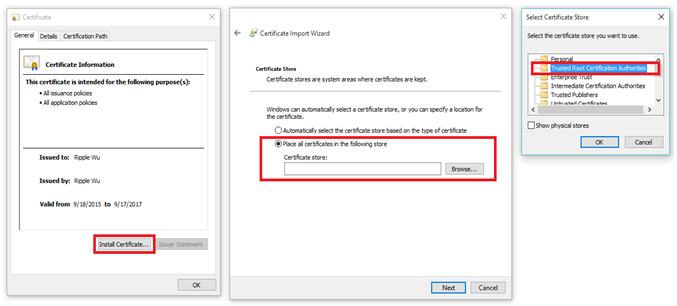

Когда вы импортируете сертификат в Windows, информация о сертификате будет отображаться для подтверждения пользователем. Нажмите Установить сертификат, чтобы сохранить его на своем компьютере. При появлении запроса о расположении хранилища сертификатов выберите доверенный корневой центр сертификации. Прежде чем вы закончите, Windows может попросить вас подтвердить его происхождение. Поскольку сертификат был создан вами, нажмите Да. После установки ваш браузер должен начать использовать этот сертификат *.

* Internet Explorer и Edge будут использовать эти сертификаты по умолчанию. Другие браузеры будут использовать другие методы для хранения корневых сертификатов, и вам придется настраивать их вручную.

Импортируйте rootCA.crt на свои компьютеры, которые будут обращаться к серверу QNAP NAS.

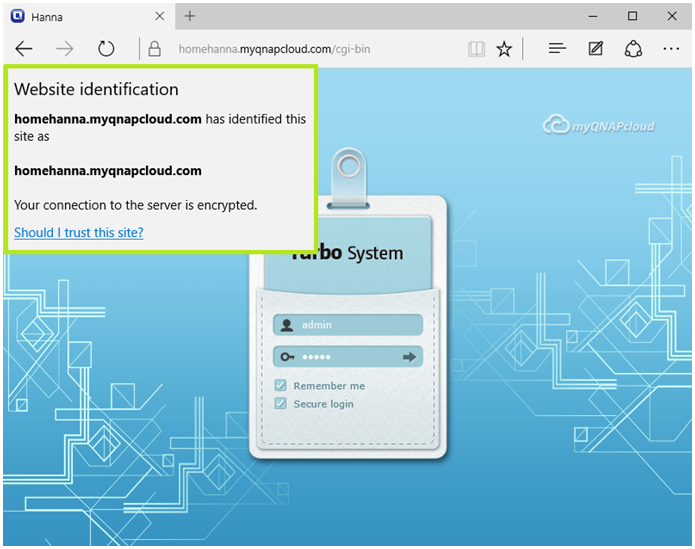

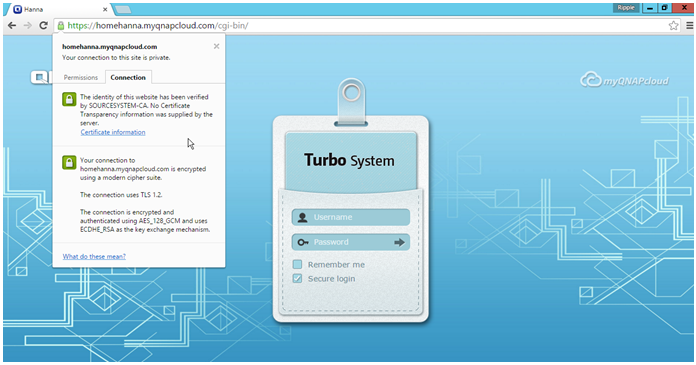

Чтобы изменения вступили в силу, закройте и снова откройте браузеры. В адресной строке введите https: // (IP-адрес или имя хоста NAS) :( безопасный порт), чтобы войти в NAS. Браузер отображает сообщение о сертификате, который подтверждает, что NAS был идентифицирован и что соединение безопасно.

После проверки браузер правильно идентифицирует ваш сайт и подтвердит безопасность соединения.

6. Выдача и управление сертификатами NAS Центром сертификации в Windows Server

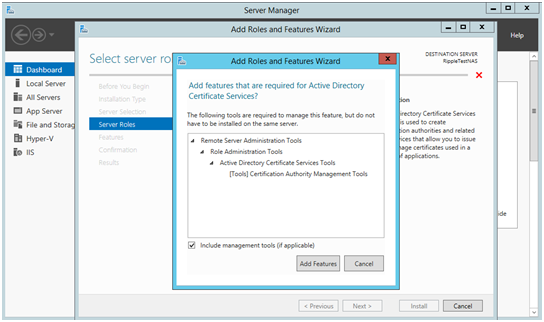

Если вы управляете несколькими устройствами с помощью Windows Server Active Directory, вы можете создать корневой сертификат с помощью Windows Server и подписать запрос сертификата сервера QNAP NAS. Для этого сначала установите средства управления центрами сертификации на Windows Server. В этом примере мы будем использовать Windows Server 2012.

Инструменты управления центрами сертификации можно найти в разделе «Добавление ролей и функций».

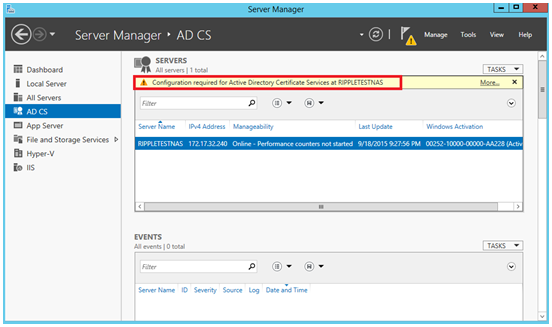

После установки инструментов управления центром сертификации вы найдете новый пункт («UC AD») в меню в левой части диспетчера сервера. Это означает службы сертификации Active Directory. В разделе UC AD вы должны настроить корневой сертификат для вашей сети. Вы можете использовать мастер для создания нового корневого сертификата с помощью Windows Server или выбрать существующий корневой сертификат.

Диспетчер сервера уведомит вас о необходимости настроить службы сертификатов Active Directory для сервера.

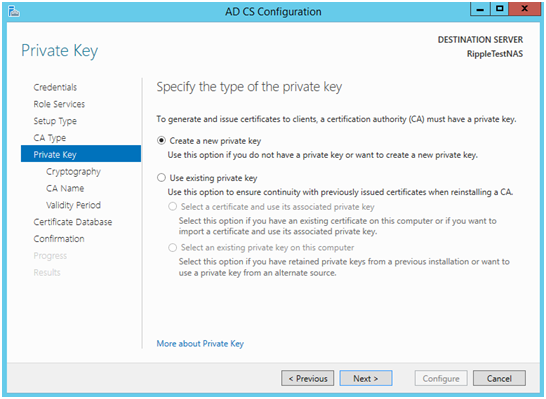

Следуйте инструкциям мастера для настройки корневого сертификата. Вы можете создать новый корневой сертификат или использовать существующий закрытый ключ. В этом примере мы создаем новый закрытый ключ.

Подтвердите настройки после завершения всех параметров. В зависимости от требований, связанных с использованием, вы можете выбрать различные варианты.

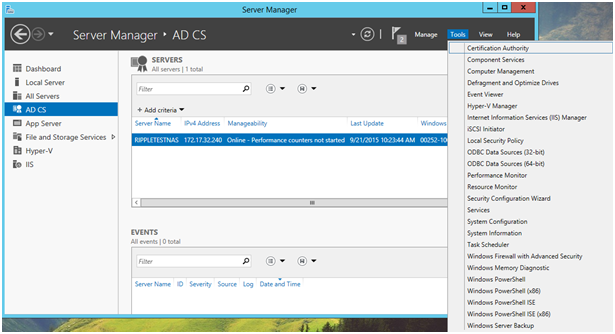

После завершения настройки сервер сможет подписать сертификат. Чтобы использовать корневой сертификат для подписи QNAP NAS, смотрите раздел 3.2, чтобы создать файл сертификата .csr. После создания CSR-файла найдите центр сертификации в меню «Инструменты диспетчера сервера».

Расположение функции центра сертификации.

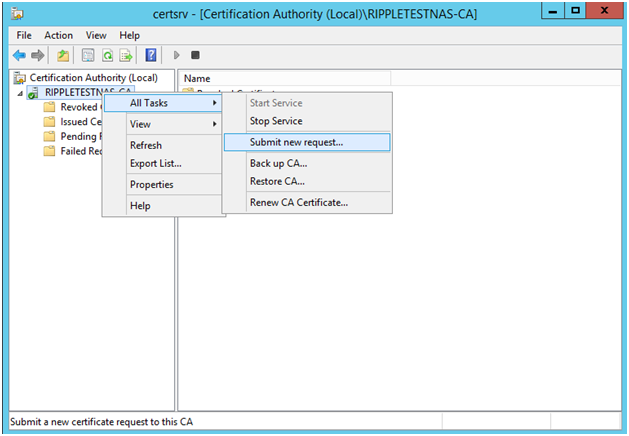

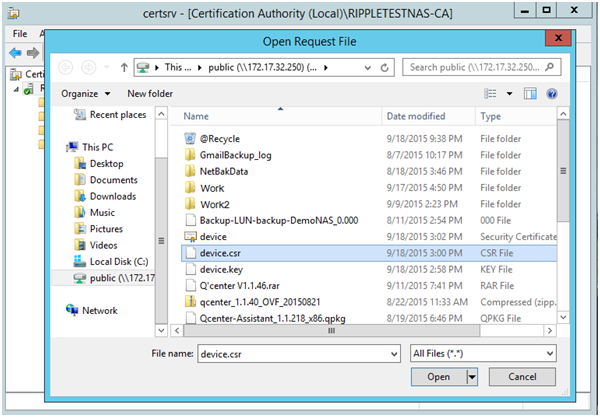

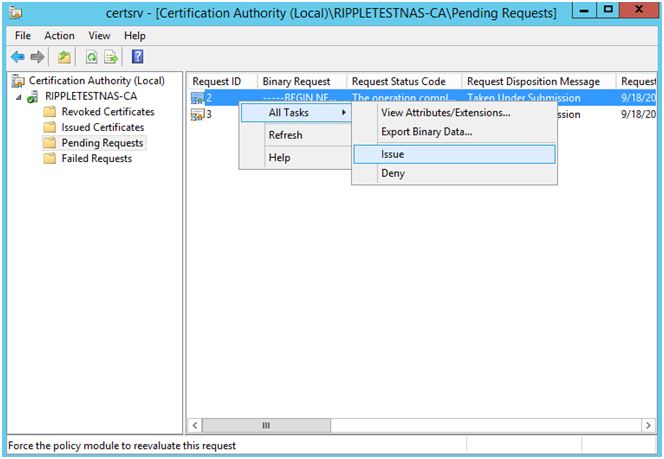

В разделе Центр сертификации вы можете управлять сертификатами, которые были подписаны и выпущены вашим сервером. Чтобы подписать сертификат сервера NAS, щелкните правой кнопкой мыши свой сервер, выберите «Все задачи»> «Отправить новый запрос» и найдите файл .csr, который содержит IP-адрес или имя хоста вашего сервера QNAP NAS *. В разделе «Ожидающие запросы» найдите ранее отправленный запрос и нажмите на него, чтобы выдать сертификат.

* Существуют и другие способы создания CSR-файла для NAS QNAP без использования командной строки OpenSSL. Например, вы можете использовать этот сайт: https://www.gogetssl.com/online-csr-generator/

Отправьте новый запрос сертификата для вашего NAS.

Найдите файл .csr, созданный для вашего NAS с помощью OpenSSL.

Выдать сертификат.

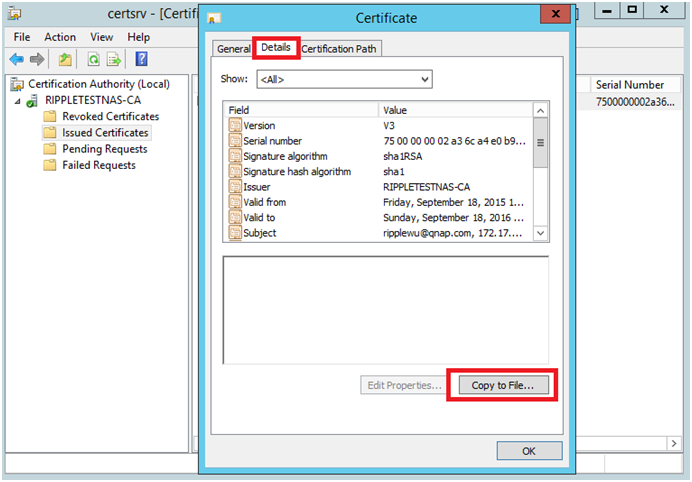

После выдачи сертификата выберите его в разделе «Выданные сертификаты» и экспортируйте его в файл, чтобы переслать его содержимое на сервер QNAP NAS вместе с закрытым ключом (см. Главу 4.1). Ваш NAS будет использовать сертификат, выданный Windows Server.

Откройте раздел Сертификаты и выберите опцию Копировать в файл при отображении выданного сертификата.

Выберите параметр «Сертификат X.509», зашифрованный с помощью алгоритма Base-64 (.CER), чтобы вы могли открыть файл в Блокноте на Windows Server.

После выполнения инструкций в разделе 4.1, касающихся передачи сертификата и ключа на сервер NAS, ваш NAS будет использовать сертификат, выданный Windows Server.

Похожие

Вставьте / используйте Emojis (смайлики смайлики) в WindowsМногие любят их, многие ненавидят их, красочные маленькие смайлики. Развитые улыбающиеся лица распространились с течением времени через телеграммы, электронные письма и другие программы чата. Прошли те времена IRC Вроцлав • Новости события информация события инвестиции • tuwroclaw.com

Уважаемый Читатель! Мы хотим предоставить вам лучшие и лучшие журналистские материалы и улучшить функции нашего веб-сайта. Для этого нам нужно ваше согласие на лучшее соответствие маркетингового контента вашим потребностям. Благодаря им мы можем собрать средства на развитие нашего портала. Поэтому ниже мы представляем вам информацию о нашей политике безопасности Рыбник • информационный портал города Рыбник • rybnik.com.pl

... для того, чтобы: Презентации рекламных объявлений с учетом ваших потребностей и интересов, на которые мы имеем право на основании предоставленного согласия, в соответствии со ст. 6 пар. 1 лит. родо, Приспосабливая содержание страниц к вашим потребностям и рекламе - на что мы имеем право при согласии - в соответствии со статьей 6 пар. 1 лит. и родо проведение анализов и статистических опросов, которые обеспечат постоянное улучшение услуг, используемых Используйте Google Finance для загрузки исторических цен

Гостевой пост Алексея Бойкова Создание торговых стратегий с использованием исторических цен Google. Здравствуйте, меня зовут Алексей Бойков. Я являюсь членом команды разработчиков для USB для RS232 Драйвер | Драйвер USB

... строить драйвер, вам необходимо скачать правильный файл драйвера USB и запустить установщик в этом файле. После того, как это было установлено, вам нужно перезагрузить компьютер. После этого подключите USB к адаптеру. Общие проблемы: Windows 2000: Щелкните правой кнопкой мыши «Prolific USB to Serial Port» и выберите «Свойства». Теперь нажмите на «Настройки порта». Затем нажмите кнопку «Дополнительно». 𝐥𝐥➤ Лучшие NAS-серверы

... NAS-серверы скорее предназначены для полупрофессиональных или профессиональных пользователей, это большая буря, которая открыла мне глаза. Как объяснено в моем сравнении для лучшие инверторы как только вы потеряете свои машины (компьютеры, экраны и т. д.), а также (и особенно) все ваши данные, то в этот момент мы начинаем искать другие решения. С тех пор все стало еще более цифровым, и все наши данные (рабочие Mio Alpha 2 обзор

Mio Alpha, одна из первых наручных часов для оптического мониторинга сердечного ритма, была довольно новаторской, когда появилась на спортивной трассе. Прочитай это: Босс Mio на Fitbit и Apple неправильно отслеживает пульс Теперь Mio вернулся с Alpha 2 стоимостью 149,95 фунтов стерлингов. Он противостоит гораздо более жесткой конкуренции Microsoft Lumia 640 после 1,5 лет использования. Стоило ли это того?

... для меня было приоритетным, чтобы доступ к отдельным опциям и приложениям был быстрым, даже после длительного периода использования. Когда в начале осени 2015 года меня заставили обменять телефон, моя дилемма длилась не слишком долго. С небольшим бюджетом и скромными требованиями я мог обратиться только к Lumia 640, который некоторое время назад был одним из самых интересных и наиболее рекомендуемых бюджетных вариантов на рынке. Сегодня, примерно через 1,5 года, я проверяю, выдержал ли смартфон Интерактивное картографическое программное обеспечение

Люди ищут больше от их визуализации данных. Они больше не хотят создавать картину, на которую они смотрят, а предпочитают инструмент, который они могут активно использовать, чтобы лучше понять свою информацию. Наше программное обеспечение для интерактивных карт позволяет вам получать необработанные данные и легко превращать их в адаптивный инструмент для анализа и представления. Используйте наши карты как неотъемлемую часть повседневной работы вашей команды, поразите своих клиентов своим Финансовая отчетность и методика ее составления

... ство страниц: 139 содержание: Скачать Преимущества приобретения готовой работы"> Год защиты: 2011 Количество страниц: 139 содержание: Скачать Преимущества приобретения готовой работы. Краткое изложение содержания работы: Введение 1. Теоретико-методологическая основа составления и использования финансовой Fitbit Charge 2: отзывы, цены, приложение, инструкция по применению

После теста Fitbit Charge HR, вот один из последних прибывших в линейку, Fitbit Charge 2. Браслет, полный ресурсов, чтобы жить здоровее. Покупайте браслет Fitbit Charge 2 по лучшей цене: бренд: Fitbit Категория: браслет

Комментарии

Преимущества и недостатки NAS?Преимущества и недостатки NAS? Плюс! автономное и простое в использовании устройство быстрая и простая настройка сети безопасная сеть: доступ с паролем гибкое и масштабируемое пространство для хранения архивных данных, доступных в любых условиях, низкое энергопотребление: от 10 до 40 Вт при полной мощности и от 5 до 15 Вт в режиме автоматического выключения веб-хостинга на сервере остановка / запуск программируемого облегчения сервера: минимизация общего Какой стиль вам нравится больше всего в это время года?

Какой стиль вам нравится больше всего в это время года? Уже сейчас позаботьтесь о том, что в первую очередь связано с летом. Сделайте себе модный загар, позитивные воспоминания и множество отличных идей на ближайшие дни. Если это так, как и мы, вы заинтересованы в моде, вам определенно понравятся тренды этого лета. Вы не знаете, какие солнцезащитные очки вам больше всего подходят? Обязательно прочитайте наш Moto X Style Ищете телефон, который не идет на компромиссы, предлагает мощную производительность и в то же время выглядит великолепно?

Moto X Style Ищете телефон, который не идет на компромиссы, предлагает мощную производительность и в то же время выглядит великолепно? Тогда смелый новый стиль Moto X для вас. Мы, конечно, не назвали бы это «Стиль», если бы он не дополнял ваш, предлагая больше вариантов настройки, чем любой другой телефон на рынке. Сделайте свое истинное отражение себя, выбирая из множества ярких цветов или аутентичных материалов, включая новую кожу Saffiano и натуральное дерево с уникальным зерном. Погрузитесь У вас есть проблемы со зрением?

У вас есть проблемы со зрением? Хотите обеспечить себе панорамный вид при погружении? типы Не забудьте не путать маску для дайвинга с плавательными очками. Маска защищает глаза и нос от воды, а очки защищают только глаза. Прикрытие носа необходимо для выравнивания давления при спуске на глубину менее двух метров. Вы Каковы ваши впечатления от работы над этими книгами?

Каковы ваши впечатления от работы над этими книгами? Какая из трех книг стала наиболее востребованной в украинской аудитории? Классные новые книги, все свежие, все с наградами на Западе. Питер Тиль (книга «От нуля до единицы») - очень крутой профессионал, его «портфолио» говорит само за себя. Бен Горовиц ( «Безжалостная правда о беспощадный бизнес») имеет профессионального опыта на несколько жизней рядового украинского. Иона Бергер (книга «Заразительный. Психология вирусного маркетинга») Может быть, пришло время для такого оборудования, дорогой Kiano?

Может быть, пришло время для такого оборудования, дорогой Kiano? Kiano Intelect X1 FHD / фото: tabletManiaK.pl Аккумулятор 5.2 Экран 8.5 Качество 7.3 Выход 8.1 Итоговая оценка теста [1-10]: 7,6 «Но как мне перенести мои большие массивы данных на платформу Maptive?

«Но как мне перенести мои большие массивы данных на платформу Maptive?» «Я никогда раньше не делал карту, не говоря уже об интерактивной. С чего бы мне начать?" «Изучение того, как использовать платформу, займет часы, которые я не могу позволить себе потерять прямо сейчас?» Мы слышим вас и собираемся удивить вас ответами, которые не только успокоят ваш разум, но и заставят вас поспешить к следующей важной идее. Вот нижеследующее. Загрузка данных Com/watch?

com/watch?v=03wJNntDN4g Карты памяти универсально применимы в общей сложности Если вы работаете фотографом в разных сферах работы, то покупка разных моделей довольно интересна. Таким образом, вы можете использовать для другой работы, правильную SD-карту оптимально, без потери емкости. В принципе, вы не можете иметь достаточно памяти даже во времена цифровой фотографии. Однако это должно быть в разумном соотношении затрат и выгод для пользователя. Стоило ли упаковывать в устройство с мобильной Windows?

Стоило ли упаковывать в устройство с мобильной Windows? Нелегко однозначно ответить на этот вопрос, потому что, с одной стороны, определенно есть на что жаловаться, но с другой стороны, телефон меня не разочаровывает - не считая некоторых приложений, он по-прежнему обеспечивает плавную работу без явных замятий (что на аппаратном обеспечении Android с та же самая полка, вероятно, была бы невозможна), она проста и интуитивно понятна в использовании, а также делает хорошие снимки (если вы не используете Но что такое NAS?

Но что такое NAS? Что ты можешь сделать? А что стоит искать при покупке? Читать сейчас Более сложные задачи, такие как виртуализация Synology, также соответственно снаружи. Процессор сделает это даже просто, но, к сожалению, слишком мало памяти. Например, для конкурента QNAP виртуализация начинается только с 4 ГБ ОЗУ. К сожалению, оперативная память не может быть модифицирована с DS216 + II. Можно сказать, что Synology обеспечила DS216 + II достаточной мощностью для 80 процентов Вы заметили какие-то отличные технические предложения в последнее время?

Вы заметили какие-то отличные технические предложения в последнее время? Дайте нам знать об этом в комментариях! Мы платим за ваши истории! У вас есть история для новостной команды Sun Online? Напишите нам по адресу [email protected] или позвоните 0207 782 4368. Мы платим за видео тоже. Нажмите здесь, чтобы загрузить свой.

Как купить SSL-сертификаты myQNAPcloud и использовать их?

2.1. Что такое SSL?

Aspx?

Стоило ли это того?

Преимущества и недостатки NAS?

Какой стиль вам нравится больше всего в это время года?

Вы не знаете, какие солнцезащитные очки вам больше всего подходят?

Moto X Style Ищете телефон, который не идет на компромиссы, предлагает мощную производительность и в то же время выглядит великолепно?

У вас есть проблемы со зрением?

Хотите обеспечить себе панорамный вид при погружении?